Sieć botnetowa to sieć współdziałających ze sobą komputerów, które wykonują polecenia wydawane przez osobę kontrolującą. Różni się ona jednak od standardowej sieci tym, że komputery podłączane są podstępnie i tajnie, a sami użytkownicy tych komputerów są w większości przypadków nieświadomi, że ich sprzęt wykonuje polecenia wydawane przez cyberprzestępcę lub grupę cyberprzestępców.

Jest to sytuacja bardzo poważna, choć większość użytkowników nawet świadomych tego ataku, nie zdaje sobie z tego sprawy. Bagatelizują sytuację, myśląc, że nawet jeśli ktoś włamał się do ich komputera, to nie ma tam nic istotnego, co mógłby wykraść. To błędne podejście, ponieważ jeśli ktoś ma „władzę” nad naszym komputerem, może nie tylko z niego wykradać informacje, ale także „zmusić” nasz komputer do wykonania każdej czynności. Za pomocą naszego komputera cyberprzestępca będzie mógł rozpowszechniać dziecięcą pornografię czy dokonać włamania na czyjeś konto bankowe. Wynikające z tego kłopoty z prawem dotkną w pierwszej kolejności właściciela sprzętu.

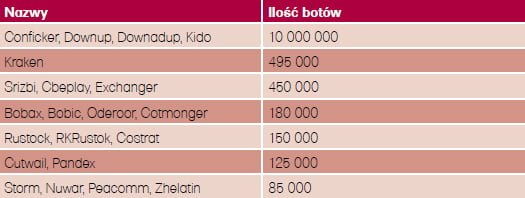

Sieci botnetowe to ogromna skala podłączonych komputerów, które wykonują określone zadania dla cyberprzestępców. Poniżej przedstawiono tabelę prezentującą ilość komputerów podłączonych do sieci botnetowych, które są monitorowane przez różne instytucje.

Źródło: Magazyn Hackin9

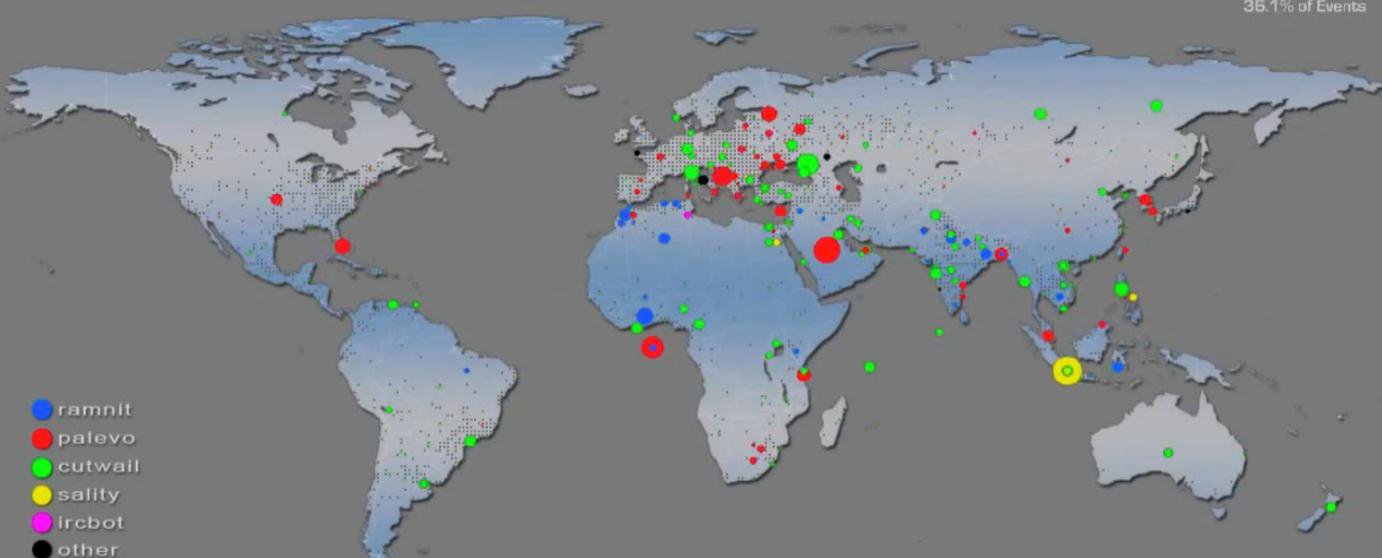

Co minutę nowe komputery są zarażane złośliwymi kodami, które dołączają je do sieci botnetowych. Jest to oczywiście problem całego świata, na poniższej grafice przedstawiono statystyki na temat tego, w których krajach odnotowuje się najwięcej ataków cyberprzestępczych związanych z sieciami botnetowymi. Należy pamiętać, że są to jedynie informacje potwierdzone, czyli takie, w których ktoś przyznał się, że padł ofiarą ataku cyberprzestępczego lub ten fakt został poświadczony przez odpowiednie ograny ścigania. Szacuje się, że przedstawione dane można pomnożyć przez dwa, ponieważ większość ludzi nie jest świadoma tego faktu. Najlepszy atak jest bowiem wtedy, gdy do niego dojdzie, a nikt nie będzie o nim nic wiedział.

Źródło: internet

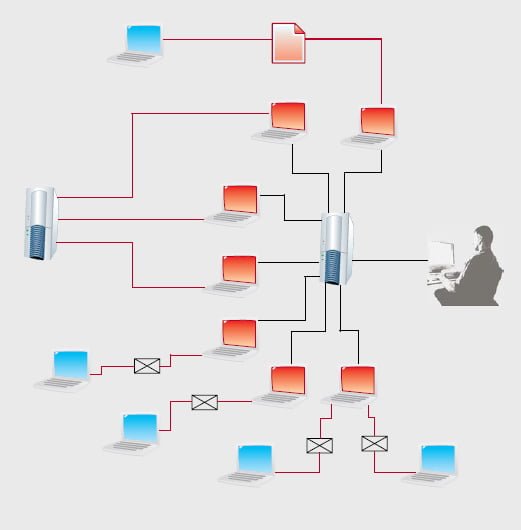

W jaki sposób komputery użytkowników są podłączane do sieci internetowych włamywaczy? Jest kilka możliwości. Warto się z nimi dobrze zapoznać i dzięki tej wiedzy bronić się przed atakami.. Ze względu na rodzaj sieci botnetowej można rozróżnić dwie wersje.

Pierwsza jest to tak zwany botnet scentralizowany, polegający na tym, że zdobywając kontrolę nad naszym komputerem, cyberprzestępca posiada serwer zarządzający, który jest niejako serwerem centralnym, potrafiącym wydawać polecenia wszystkim komputerom użytkowników, którzy znajdują się w tym botnecie.

Magazyn Hakin9

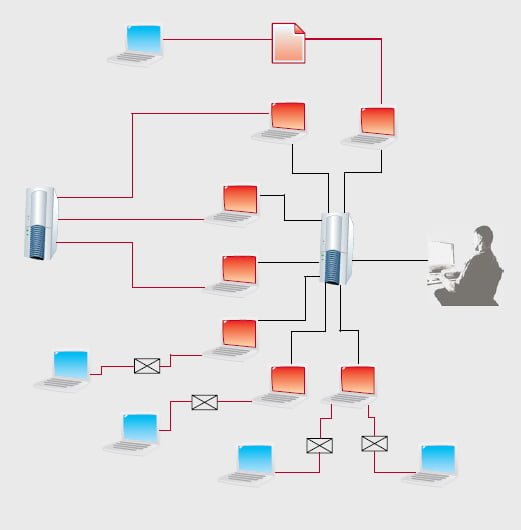

Drugim rodzajem sieci botnetowych jest botnet zdecentralizowany, w którym nie istnieje serwer zarządzający, ale cyberprzestępca zarządza poszczególnymi komputerami z osobna.

Magazyn Hakin9

Pierwszym podstawowym atakiem są linki, które podsyłają nam (nie)znajomi, informując, że właśnie są na wakacjach i wysłali na portal społecznościowy fajne zdjęcia, zachęcając nas do zobaczenia, jak się bawili. W mailu znajduje się link, który niby doprowadza nas do strony portalu, a tak naprawdę albo przerzuca nas do fikcyjnej strony, która zmusza nas do pobrania jakiegoś dodatku do przeglądarki, albo od razu pobiera na nasz dysk złośliwe oprogramowanie. W takim przypadku zawsze należy pamiętać, że nigdy nie otwieramy stron bankowości elektronicznej, portali społecznościowych ani poczty elektronicznej z linku, który ktoś nam przesłał – obojętnie, czy jest to osoba nieznajoma czy osoba z kręgu naszych znajomych. Jej komputer też mógł paść ofiarą ataku cyberprzestęczego i nawet nie jest świadoma, że cokolwiek zostało wysłane z jej konta, np. na portalu facebook. Zawsze lepszym wyjściem jest przeczytanie wiadomości, zamknięcie jej, a następnie wejście w przeglądarkę internetową, wpisanie swojego adresu banku lub poczty i zalogowanie się ze swoimi poświadczeniami. W ten sposób istnieje większe prawdopodobieństwo, że logujemy się na prawdziwa stronę internetową, a nie podstawioną przez cyberprzestępcę.

Drugim przykładem, w jaki sposób internetowi włamywacze przełamują nasze zabezpieczenia, są słabe, słownikowe hasła dostępowe do naszych usług. Niestety nadal tworzymy i wykorzystujemy hasła proste, które w łatwy sposób identyfikują nas samych. Według badań, ludzie tworzą hasła, które są bliskie im bądź ich najbliższym. Jeśli zakładamy konto w banku, a pracownik banku przy okienku wydaje nam kartę i musimy wymyśleć PIN, żeby zabezpieczyć transakcję, to często podamy datę urodzenia – naszą, małżonka lub dziecka. Jeśli zakładamy alarm i firma ochroniarska prosi, aby wybrać hasło do odwołania alarmu – prawie zawsze będzie to imię naszego syna lub córki. Wpisując hasło do poczty, podamy hasło, które będzie kompilacją naszego imienia i daty urodzenia lub naszych najbliższych. Jeżeli w firmie występuje polityka haseł i administrator wymusza na swoich użytkownikach, aby hasło miało co najmniej 8 znaków, żeby posiadało co najmniej jedną wielką literę i jedna cyfrę, to 99 proc. użytkowników będzie używało ośmioznakowego hasła, duża litera będzie na początku słowa, a cyfra pojawi się na końcu i będzie to zazwyczaj 1. A jeśli zostaniemy zmuszeni do zmiany hasła co 30 dni, to jest wielce prawdopodobne, że zmianie ulegnie jedynie cyfra 1 na końcu na cyfrę 2, 3 itd.

Jakiś czas temu został dokonany atak na serwis internetowy „rockyou.com”, z którego wyciekło kilkaset tysięcy haseł użytkowników. Wszystkie zostały upublicznione i jak się okazało, nadal ludzie mimo głośnych alertów, wykorzystują proste hasła, które można znaleźć

w darmowych słownikach w internecie.

Innym przykładem jest wyciek haseł z portali internetowych. Poniżej przykład portalu „linkedin”

Źródło: zaufanatrzeciastrona.pl

Niestety jest to wiedza powszechna: tak działamy i takie hasła konstruujemy. Zdają sobie z tego sprawę również

cyberprzestępcy i wykorzystują to, by obchodzić nasze zabezpieczenia. W Internecie występuje cała masa generatorów słowników indywidualnych. Są one dostępne całkowicie za darmo

i nie wymagają żadnej specjalistycznej wiedzy. Po uruchomieniu, program zapyta nas o kilka informacji: imię, nazwisko, pseudonim, data urodzenia. Następnie zapyta o te same informacje dotyczące współmałżonka, dzieci, a potem wygeneruje słownik z hasłami powiązanymi

z daną osobą. Ciekawostką jest fakt, że po podaniu 12 informacji, program w ciągu 1 sekundy wygeneruje słownik zawierający ponad 33 000 słów.

Jak w większości przypadków obrony przed atakami cyberprzestępczymi, wystarczy tylko trochę pomyśleć i nie działać w pośpiechu. Otrzymując link, pomyślmy dwukrotnie, czy aby na pewno jesteśmy zainteresowani treścią i czy jest ona nam niezbędna. Jeśli mamy najmniejsze podejrzenie, że danej informacji nie wysłał do nas znajomy lub że może zawierać ona złośliwy kod, lepiej odpuśćmy, zamknijmy wiadomość i zapomnijmy. Wymyślając hasła, róbmy to tak, aby nie były one proste, słownikowe. Hasło nie powinno nas w żaden sposób identyfikować, nie powinno też w żaden sposób być z nami powiązane. Dzięki stosowaniu kilku podstawowych zasad bezpieczeństwa staniemy się trudnym celem dla cyberprzestępcy, a nasze komputery będą bezpieczniejsze.

Ostrzegamy.online